Modelowanie zagrożeń

Czym jest modelowanie zagrożeń?

Można je sobie wyobrazić jako test penetracyjny, tylko wykonywany “na kartce papieru”. Dla zupełnie nowego systemu – pomaga stworzyć listę wymagań bezpieczeństwa. W przypadku już istniejącego systemu – pomaga dostarczyć kompleksową listę potencjalnych scenariuszy ataku i zweryfikować, które z nich stanowią realne zagrożenie.

W naszym wypadku jest to jednorazowa sesja z ekspertami od bezpieczeństwa IT, podczas której zidentyfikujemy krytyczne ryzyka dla Twojej aplikacji, systemu, infrastruktury lub fizycznego bezpieczeństwa biura. Otrzymasz szczegółowy raport zweryfikowany przez naszych ekspertów wraz z rekomendacjami dotyczącymi wdrożenia konkretnych zabezpieczeń.

Jak wygląda sesja z modelowania zagrożeń?

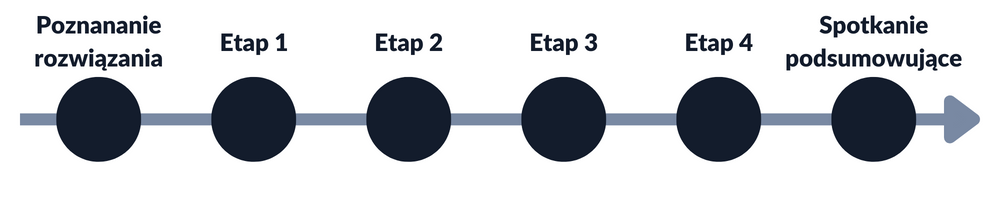

Poznanie Twojego rozwiązania/obszaru

Zaczynamy od krótkiego omówienia przedmiotu modelowania zagrożeń zarówno od strony biznesowej, jak i technicznej. Jest to proces zapoznawania z Twoim otoczeniem i zbierania zasobów. Głównym celem tego kroku jest zrozumienie Twojego rozwiązania/systemu i środowiska, w którym on działa.

Możesz spodziewać się wielu pytań z naszej strony, ale nie martw się – prześlemy Ci pomocne materiały przygotowawcze.

Etap 1 – “Kto?”

Podczas pierwszego etapu zidentyfikujemy potencjalnych aktorów zagrożeń w systemie. Kto mógłby zaatakować Twój system, a dokładnie, jaka jest jego rola? Np. nieautoryzowany użytkownik Internetu, atakujący zarejestrowany jako użytkownik aplikacji, czy atakujący, któremu udało się zdobyć uprawnienia administratora.

Etap 2 – “Co?”

Kolejnym krokiem jest identyfikacja Twoich aktywów krytycznych i potencjalnych celów atakującego. Co może pójść nie tak? Jaki jest Twój najgorszy koszmar, gdy chodzi o Twoją organizację? Czego najbardziej się obawiasz? Co chciałby osiągnąć atakujący? Co jest kluczowe z perspektywy biznesowej? Ponieważ nowatorskie myślenie nie jest typowe dla zespołów developerskich, zaczniemy od kilku prostych ćwiczeń, które pomogą zrozumieć perspektywę atakującego.

Etap 3 – “Jak?”

Po zidentyfikowaniu potencjalnych atakujących (Kto?) i celów (Co?), wykorzystamy naszą wiedzę i doświadczenie, aby zdefiniować, w jaki sposób atakujący mogą osiągnąć swoje cele. Na koniec tej fazy otrzymasz listę zagrożeń, o których zawsze powinieneś pamiętać.

Etap 4 – Poprawa bezpieczeństwa w organizacji

Sporządzenie listy priorytetów i wybór najważniejszych zagrożeń. Po naszej wewnętrznej analizie zaproponujemy szereg możliwych rozwiązań dla znalezionych zagrożeń.

Spotkanie podsumowujące

Po warsztatach stworzymy dokument podsumowujący całą sesję modelowania zagrożeń.

Nasze podsumowanie będzie podzielone na trzy części:

- Zagrożenia (Co może zrobić atakujący?)

- Przykładowe wektory ataku (Jak atakujący może osiągnąć swój cel?)

- Wymagania bezpieczeństwa (Przeciwśrodki, które mają zapobiec danemu atakowi).

Następnie zorganizujemy krótkie spotkanie podsumowujące, podczas którego omówimy powstały dokument.

Dla kogo jest modelowanie zagrożeń?

Dzięki modelowaniu zagrożeń można szerzej spojrzeć na całą organizację. W ten sposób możemy skutecznie wpłynąć na istotne aspekty i podejście pracowników do bezpieczeństwa. Oto jakie korzyści Twoja organizacja będzie miała z sesji modelowania zagrożeń:

Biznes – skorzysta z lepszej promocji i szerzenia się wiedzy o cyberbezpieczeństwie. Ważne decyzje dotyczące bezpieczeństwa będą podejmowane na bardzo wczesnym etapie, co pozwoli zaoszczędzić pieniądze na wdrażanie nowych aktualizacji. Pomożemy zbudować przejrzyste procedury usprawniające funkcjonowanie organizacji.

Team leader i zarządzanie projektem – modelowanie zagrożeń znacząco skraca czas realizacji projektu – zamiast naprawiania problemów bezpieczeństwa, skupiamy się na ich przewidywaniu i zapobieganiu oraz tworzeniu rozwiązań, które są domyślnie bezpieczne. W ten sposób rozwijamy kompetencje Twojego zespołu, pielęgnując ciągłość tworzenia oprogramowania w różnych podejściach (Waterfall, Agile, CI/CD).

Zespół zajmujący się bezpieczeństwem – modelowanie zagrożeń tworzy scenariusze, które mogą być wykorzystane dalej w fazie testów bezpieczeństwa. Nasz zespół pentesterów codziennie używa modelowania zagrożeń podczas przygotowania testów do tworzenia i zbierania pomysłów na ataki. Dzięki temu, że wiele osób pracujących w Twojej firmie będzie zaangażowanych w sesję modelowania zagrożeń, staną się one bardziej świadomi bezpieczeństwa, i cała Twoja organizacja stanie się bezpieczniejsza.

Developerzy i Architekci – niezbędne jest nie tylko posiadanie szerokiej perspektywy, ale także wdrożenie jej do codziennej pracy. To właśnie na zespół produkcyjny modelowanie zagrożeń ma największy wpływ. Zrób krok do przodu i opracuj rozwiązania, które są bezpieczne w domyśle.

Zgodność z rozporządzeniem DORA

Modelowanie zagrożeń pomaga zapewnić zgodność z rozporządzeniem DORA. Jest ono spójne z rekomendacjami DORA skupiającymi się na proaktywnych środkach bezpieczeństwa.

Zainteresowany? – Porozmawiajmy o twoim przypadku

Wypełnij nasz formularz kontaktowy, zaznaczając, że jesteś zainteresowany modelowaniem zagrożeń. Wkrótce skontaktujemy się z Tobą i prześlemy naszą pełną ofertę.

Możesz również umówić się z nami na krótkie spotkanie, wybierając dogodną dla Ciebie godzinę w poniższym kalendarzu:

Artykuły o modelowaniu zagrożeń

W międzyczasie polecamy artykuły o modelowaniu zagrożeń z naszej Bazy wiedzy: