Przegląd bezpieczeństwa kodu źródłowego

W obecnych czasach na firmach spoczywa ogromna odpowiedzialność za bezpieczeństwo danych, przetwarzanych za pośrednictwem aplikacji internetowych czy interfejsów API. Cyfrowa transformacja wymaga nie tylko szczególnej dbałości o niezawodność, ale także ciągłego rozwoju w celu utrzymania najwyższych standardów bezpieczeństwa.

Aby skutecznie znajdować podatności w kluczowych systemach, proponujemy podejście white box realizowane poprzez przeglądy kodu, które nie obciążają nadmiernie zespołu projektowego.

Czym jest przegląd bezpieczeństwa kodu źródłowego?

Przegląd kodu źródłowego to proces mający na celu identyfikację luk w zabezpieczeniach systemów. Pozwala na weryfikację czy mechanizmy bezpieczeństwa działają zgodnie z przeznaczeniem i są poprawnie umiejscowione. Warto zauważyć, że przeprowadzany przez nas przegląd nie skupia się sprawdzeniu zgodności z wewnętrznymi wytycznymi dla kodu, które mogą stanowić część tak zwanego “peer code review”. Zamiast tego koncentruje się wyłącznie na identyfikacji błędów bezpieczeństwa, które są możliwe do wykorzystania i stanowią uzasadnione zagrożenie dla organizacji.

Nasze podejście do przeglądu kodu

Przegląd kodu traktujemy jako uzupełnienie testów penetracyjnych i metodę identyfikacji luk bezpieczeństwa w kodzie. Nasze podejście można opisać w następujący sposób:

Każdy przegląd kodu bezpieczeństwa składa się z testów automatycznych i manualnych. Pierwsze z nich pozwalają nam szybko pokryć podstawowymi testami dużą część kodu, wstępnie określając poziom bezpieczeństwa i punkt wyjścia do dalszej eksploracji. Problemy zidentyfikowane na tym etapie są weryfikowane przez specjalistów, którzy rozumieją nie tylko naturę podatności, ale też kontekst systemu. To właśnie kontekst jest podstawą manualnego przeglądu bezpieczeństwa kodu. Umożliwia on dokładną ocenę i kategoryzację ryzyka, co następnie pomaga w podjęciu decyzji, co należy naprawić w pierwszej kolejności.

Nasz zespół ma doświadczenie z większością popularnych języków programowania (C#, Java, PHP, Python, Golang, JavaScript, Haskell, Scala, Objective-C, Swift itp.). Chętnie udzielimy również informacji na temat przeglądów bezpieczeństwa kodu mniej rozpowszechnionych technologii.

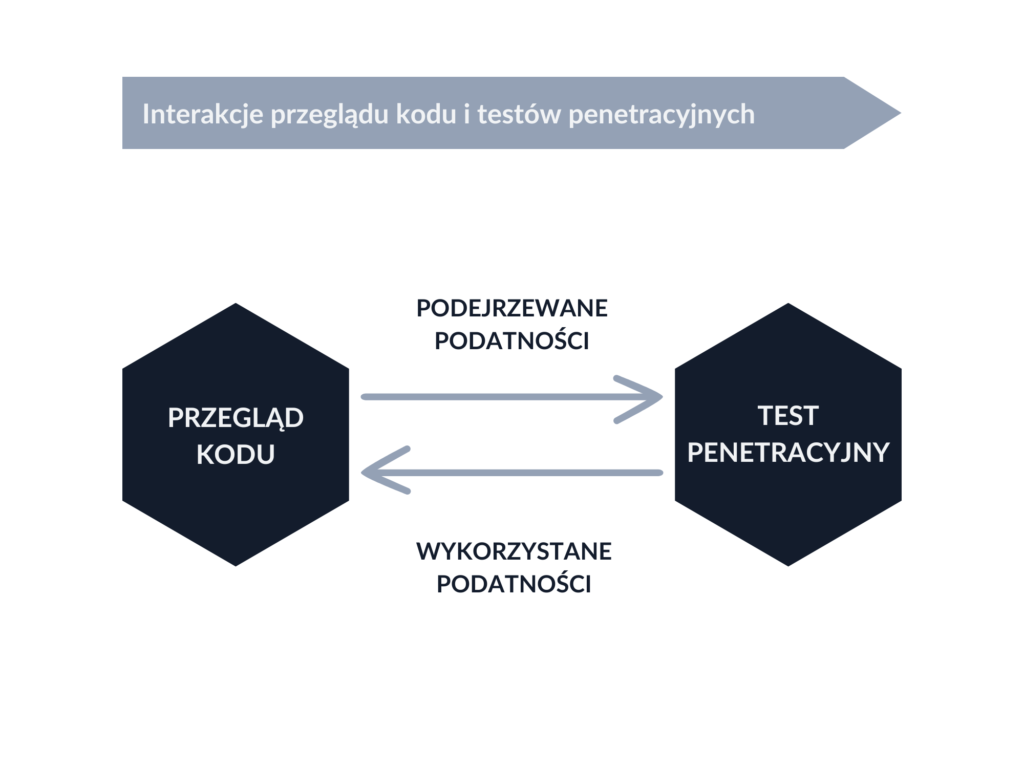

Przeglądy bezpieczeństwa kodu a testy penetracyjne

Analiza kodu jest niezwykle pomocna przy tworzeniu scenariuszy testowych. W wyniku tego testy penetracyjne stają się bardziej efektywne, umożliwiając skupienie na szybkim wykryciu potencjalnych podatności. Wiedza na temat wykorzystania określonych języków programowania, bibliotek i opcji konfiguracji pomaga pentesterom w tworzeniu skuteczniejszych scenariuszy ataków. Z drugiej strony, możliwość zapoznania się z kodem źródłowym, pozwala na potwierdzenie istnienia domniemanej podatności.

Wyniki testu penetracyjnego można również wykorzystać do określenia dodatkowych miejsc w kodzie, w których występuje ten sam błąd bezpieczeństwa.

Należy pamiętać o tym, że żadna metoda – niezależnie od tego, czy są to testy manualne, automatyczne, czy przegląd kodu – nie gwarantuje zidentyfikowania wszystkich podatności. Wykorzystanie różnorodnych metod testowania to przejaw podejścia opartego na całościowej ochronie, które znacząco zmniejsza ryzyko pominięcia kluczowych elementów.

Włączenie przeglądu kodu w proces testów penetracyjnych przynosi zdecydowane korzyści organizacjom, które często wprowadzają zmiany w swoim oprogramowaniu. Polecamy przegląd kodu w szczególności firmom, w których istnieje obawa przed wyciekiem kodu lub atakami pochodzącymi z wewnątrz organizacji.

Zgodność z rozporządzeniem DORA

Przegląd kodu pomaga zapewnić zgodność z rozporządzeniem DORA. Jest to spójne z głównym celem DORA, jakim jest wzmocnienie komponentów oprogramowania.

Jak uzyskać wycenę projektu?

Aby uzyskać wycenę przeglądu bezpieczeństwa kodu źródłowego, umów się na spotkanie z naszym specjalistą lub napisz do nas. Z uwagi na to, że każda aplikacja jest inna, otrzymasz od nas zestaw pytań pozwalający nam na oszacowanie pracochłonności i szybką wycenę projektu. Jeśli będzie to konieczne, skontaktujemy się z Tobą, żeby ustalić specyfikę Twoich potrzeb, szczegóły funkcjonowania aplikacji i szerszy kontekst testów bezpieczeństwa, tak żeby ich wyniki miały dla Ciebie jak największą wartość.